1 引言

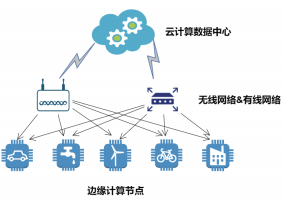

云计算已经在很多领域有服务场景,主要包括基础设施即服务IaaS、平台即服务PaaS、软件即服务SaaS三种类型,云计算支持计算资源按需分配和扩展,私有云、公有云以及混合云满足了大部分的应用需求。但是由于云计算数据中心连接网络的设备数和产生的数据量都呈指数级增长,距离终端边缘的距离较大,导致网络延迟和QoS的不稳定,绝对的物理距离使得数据中心到终端的指令和计算不能实时满足终端服务需求。基于云的集中式大数据处理模式已经不能完全满足多样化的应用需求,特别是在工业4.0时代,工业物联网、车联网、可穿戴医疗系统、关键基础设施终端节点监控、增强现实乃至元宇宙等场景中。为解决类似的问题,边缘计算采用在终端处理部分数据的形式提供另一种计算服务,能有效避免延迟和网络抖动等问题。边缘计算逻辑示意图如图1所示。

图1 边缘计算逻辑示意图

边缘计算的目的是降低网络消耗,提高实时性,处理和存储实时数据[1]。安全性是边缘计算面临的主要挑战之一,传统网络安全属性中的机密性、完整性以及可靠性仍然需要解决,部分学者开展了相应的研究。边缘云计算设备面临部署地点人员复杂、安全机制不足、硬件安全不足等问题[2]。同时其设备靠近终端,拥有大量的私人用户信息和丰富的数字资产,因此非常容易受到攻击。文献[3]提出一种边缘计算设备的态势感知模型,在边缘节点对其自身的状态和数据进行量化,通过状态转移矩阵分析不同时刻下系统的状态是否正常,对系统可能遭遇的攻击进行警示和检测,以达到保护边缘设备安全的目的。文献[4]从移动边缘计算的设备、节点、网络资源以及任务和迁移安全四个维度提出了动态场景有限资源防御模型、综合信任基础资源部署等处理策略。文献[5]对边缘云计算安全做了总结和概括。文献[6]从范式的角度分析了边缘云固有的安全威胁、挑战和机制。文献[7]提出铁路MEC端到端安全服务方案和未来智能铁路MEC安全研究的发展方向。文献[8]针对车联网(IoV)中云计算的高时延、数据泄露和恶意车辆节点篡改数据等问题,提出了一种基于区块链与云-边缘计算混合架构的IoV数据安全存储与共享方案。文献[9]认为采用分层的安全措施与整体的安全监测和运营是解决边缘计算安全的有效途径。其从安全目标、安全管理、安全技术和应用领域为制定专门的边缘计算安全框架提出了几点建议。文献[10]在安全架构设计、防火墙、入侵检测系统、身份验证和授权协议以及隐私保护机制的背景下,总结了基于边缘的物联网安全研究工作,提出了对未来研究方向和开放研究问题的见解。

2 边缘计算安全威胁

云计算使得大部分计算的资源倾向于数据中心,而边缘计算则会在一些场合分担中心的部分计算任务,在边缘计算的应用场景中经常会发现,在终端存在部分需要及时处理的运算需求,而这些需求通常对低延迟有较高的要求。比如说输油管道的完整性检测。若是边缘节点捕获异常即应实时做出进一步的指令操作,而不是将数据回传至数据中心等待指令。推而广之,边缘计算会产生与之而来的安全问题,这种安全问题通常伴随着边缘计算的场景而发生。例如在输油管道的实时处置过程中,边缘计算节点的某一个运算节点的失效会导致对事件处理不及时而产生一系列严重的后果。

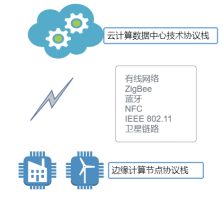

边缘计算架构的节点计算能力、存储能力和能量均受限,因此更容易获取攻击者的关注。边缘计算逻辑上分为两层,一层为云计算数据中心,一层为边缘计算节点,两层之间通过不同协议的网络连接。其中,云计算数据中心是集中的大型数据处理及存储场所,包括的设备有大型服务器、大型存储设备等;边缘计算节点负责资源受限情况下的实时计算任务,包括轻量级的计算模块、存储模块;连接网络包括有线连接(TCP/IP)和无线连接(ZigBee、蓝牙、NFC、IEEE 802.11 a/b/c/g/n和卫星链路)或两者的复合[1] ,边缘计算构件体系结构逻辑示意图如图2所示。

图2 边缘计算构件体系结构逻辑示意图

针对逻辑架构可以分析得出,边缘计算自身存在的弱点以及可能面临的网络安全威胁。安全威胁包括边缘计算节点本身、计算节点与控制设备之间、计算节点与云计算数据中心之间等多个环节。可靠性方面包括物理破坏、冗杂失败、中间人攻击等风险;访问控制方面包括非授权访问、加密算法被破解等风险;网络传输方面的安全问题与传统的云计算基本一致,包括拒绝服务攻击(DoS)、连接数据泄露等风险;同时通过入侵云计算数据中心亦可造成相应的安全威胁。

3 边缘计算防御技术

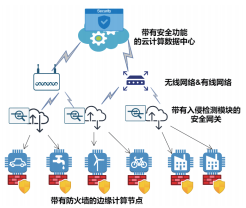

边缘计算应致力于确保服务的可靠性和可用性,边缘计算节点直接参与实时运算和发布对应的指令到现实物理世界,因此我们需要从这个角度去设计边缘计算的防御架构。具有内生安全性质的边缘计算逻辑架构图如图3所示。

图3 具有内生安全性质的边缘计算逻辑架构图

3.1 安全体系架构

2016年攻击者用攻陷的物联网节点设备发起DDoS攻击,造成了DNS服务器的服务中断[10]。将安全监测模块向边缘计算节点迁移,在边缘计算节点部署必要的入侵检测模块能有效避免节点被劫持,同时应采用可靠的加密算法保障通信的机密性。安全体系架构中应用权重来区分不同重要性的边缘云计算节点,对关键计算节点增设冗余节点以应对单个节点失效的场景,整体上有效提高边缘计算的业务可持续性。

3.2 节点防火墙模块

设计部署轻量级的防火墙,采用白名单机制,遵循最小权限通过原则,过滤非授权的协议流量,定期将恶意访问IP以及行为回传至云数据安全中心做进一步的研判。

3.3 入侵检测模块

部署分布式安全网关,纳管边缘计算节点,赋予安全网关态势感知的计算能力,从本质上提升安全感知和应对能力,增强边缘计算节点的入侵检测感知能力。

3.4 态势感知

结合云计算数据中心的强大计算能力,建立云计算数据中心和边缘节点协同的安全态势感知平台,定期捕获来自防火墙和入侵监测的数据,关联分析相关数据,掌握边缘计算节点的安全情况,及时做出防御策略修正。

4 边缘云安全未来挑战

随着参与计算的软硬件组件以及应用场景的增多,边缘计算面临的安全威胁仍在逐步增多。边缘计算安全架构要实现内生安全,应遵循安全设计与边缘计算应用同时设计、同时实施,不走先实施后安全的老路。在具体的实践中,应最大限度地降低边缘计算节点暴露的受攻击面,从本质上减少边缘层受到攻击的可能性。物理层、网络层、应用层等方面的攻击解决方案有待进一步具体研究。 AP

作者简介:

杨德全 (1980-),山西人,助理研究员、工程师,博士,现就职于北京理工大学网络信息技术中心,主要研究方向为网络应用安全、安全审计、网络安全教育。

参考文献:

[1] Caiza G, Saeteros M, Oñate W, et al. Fog computing at industrial level, architecture, latency, energy, and security: A review[J]. Heliyon, 2020, 6 (4) : e3706.

[2] 沈晴霓. 边缘云计算安全相关技术研究进展[J]. 自动化博览, 2021, 38 (08) : 36 - 42.

[3] 雷文鑫, 侯文静, 文红, 等. 面向边缘计算的安全态势感知模型[J]. 通信技术, 2021, (54) : 711 - 715.

[4] 陈璐, 汤红波, 游伟, 等. 移动边缘计算安全防御研究[J]. 网络与信息安全学报, 2021, (7) : 130 - 142.

[5] Qiu M, Kung S, Gai K. Intelligent security and optimization in Edge/Fog Computing[J]. Future Generation Computer Systems. 2020, 107: 1140 - 1142.

[6] Roman R, Lopez J, Mambo M. Mobile edge computing, Fog et al.: A survey and analysis of security threats and challenges[J]. Future Generation Computer Systems, 2018, (78) : 680 - 698.

[7] 刘佳佳, 吴昊, 李盼盼. 铁路5G移动通信系统边缘计算安全研究[J]. 计算机工程与应用, 2021, (57) : 1 - 10.

[8] 巫光福, 王影军. 基于区块链与云-边缘计算混合架构的车联网数据安全存储与共享方案[J]. 计算机应用. 2021, (41) : 2885 - 2892. [9] 陶耀东, 徐伟, 纪胜龙. 边缘计算安全综述与展望[J]. 计算机集成制造系统. 2019, (25) : 3043 - 3051.

[10] Sha K, Yang T A, Wei W, et al. A survey of edge computing-based designs for IoT security[J]. Digital Communications and Networks. 2020, 6 (2) : 195 - 202.

[11] Rezapour R, Asghari P, Javadi H H S, et al. Security in fog computing: A systematic review on issues, challenges and solutions[J]. Computer Science Review. 2021, (41) : 100421

摘自《自动化博览》2022年2月刊

资讯频道

资讯频道