★余涛,魏旻,华自信重庆邮电大学

1 引言

近年来,工业互联网平台和云计算等技术被引入到工业网络中,可以对工业现场设备的海量数据进行处理,并能为工业应用提供计算服务[1~2]。但是云计算无法充分满足工业应用中低延迟、位置感知和支持移动性等需求[3]。因此,在工业网络中引入边缘计算(Edge Computing)技术,可以提供高效实时的计算和存储等服务[4],解决了云服务器网络带宽负担大、计算响应延迟高的问题。但是,边缘计算的引入使得工业网络在边缘侧更易遭受攻击[5~6]。恶意的或被俘获的边缘节点接入工业网络,会造成工业生产的巨大损失[7]。因此,在满足工业网络中边缘侧计算能力和实时响应要求的同时,确保边缘节点的安全接入是边缘计算安全必须要解决的问题[8]。

本文针对工控系统环境下边缘计算节点的身份认证机制,分析了工业边缘计算安全面临的威胁和工业边缘计算网络中身份认证的安全目标,设计了基于联盟链的工业边缘计算节点身份认证机制。该机制将边缘计算节点的身份信息摘要作为交易写入联盟链账本,将交易与分布式存储系统关联,并搭建了测试平台。测试结果表明,本文提出的方法适用于存储资源相对富裕的工业边缘计算场景,能够抵御消息篡改、重放、身份伪造等常见网络攻击,提高了身份认证的可靠性。

2 工业边缘计算安全面临的威胁

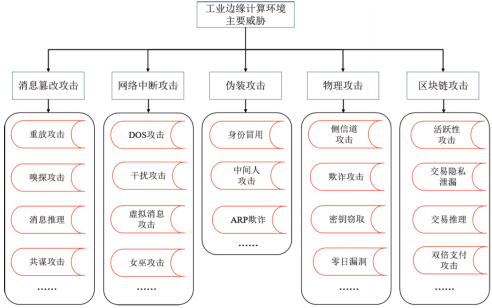

边缘计算被引入工业网络后,由于边缘计算节点部署在缺少保护和监视的恶劣环境中,恶意攻击者可以通过边缘层对网络发起攻击,这些攻击主要分为5大类,包括消息篡改攻击、网络中断攻击、伪装攻击、物理攻击和区块链攻击。工业边缘计算环境主要威胁如图1所示。

图1 工业边缘计算环境主要威胁

消息篡改攻击是攻击者通过操纵合法边缘节点的消息发起攻击,主要包括重放攻击、嗅探攻击、消息推理和共谋攻击[9]等;网络中断攻击是攻击者通过伪造网络资源的机制,以中断边缘节点对网络资源的访问,主要攻击包括DoS攻击、干扰攻击、虚拟消息攻击和女巫攻击等;伪装攻击是攻击者通过操纵边缘计算节点对网络进行渗透,主要包括身份冒用、中间人攻击[10]、ARP欺诈等;物理攻击是通过窃取网络的物理设备,注入恶意数据、代码或程序,对边缘节点或网络发起攻击,主要包括侧信道攻击、欺诈攻击、密钥窃取和零日攻击[11]等。此外,在此架构下区块链也会受到威胁,区块链攻击包括活跃性攻击(LivenessAttack)[12]、交易隐私泄露、交易推理和双倍开销攻击[13]等。本文提出的身份认证机制针对边缘网络可能受到的消息篡改攻击和伪装攻击展开研究。

3 工业边缘计算身份认证安全目标

在工业边缘计算身份认证过程中,工业边缘计算节点具有异构、分布式、实时性和资源有限的特征。因此,不同于传统互联网的安全需求,针对工业边缘计算节点的特征,工业边缘计算网络中身份认证机制需满足以下安全目标:

(1)分布式:分布式的身份认证服务可以降低单个身份认证服务的压力,避免因身份认证服务器导致网络的瘫痪;

(2)动态性:工业现场的各种设备以及网络攻击行为都是处于动态的,应结合工业边缘计算节点的风险等级进行身份认证;

(3)可追溯性:工业边缘计算节点的行为、数据等都应可追溯,便于身份认证系统使用这些行为数据防范恶意节点的攻击;

(4)实时性:工业边缘计算节点要为现场设备提供更加实时的计算、存储等服务,引入的安全系统应避免占用过多的网络资源;

(5)异构性:工业边缘计算节点的网络资源是异构的,存在许多资源受约束的工业边缘计算节点,身份认证系统应当轻量级、低开销。

4 基于联盟链的边缘计算节点身份认证架构

在传统的边缘计算参考架构中,PKI体制难以在边缘层实现统一的密钥管理和身份认证。因此,本文设计了基于联盟链的边缘计算节点身份认证架构,如图2所示。该架构共分为3层:工业云平台层、边缘层和现场设备层。

图2 基于联盟链的边缘计算节点身份认证架构

工业云平台层包含工业云服务器(ICS,Industrial Cloud Server),工业云服务器在工业网络中为工业现场设备和边缘计算节点提供存储、密集型计算、应用等服务。工业云服务器加入所有的边缘层群组,从群组内的工业边缘服务器获取身份认证账本数据,对所有的账本群组的账本数据进行存储。

边缘层是架构的边缘侧,包括工业边缘服务器(IES,Industrial Edge Server)、边缘控制器、工业边缘网关等边缘计算节点。

工业边缘服务器为工业现场设备、边缘控制、工业边缘网关等提供实时的数据分析处理、数据存储等服务。工业边缘服务器组成联盟链网络,在边缘层的联盟链网络中作为共识节点(Sealer)。根据信誉值将共识节点分为主节点(Leader)和副本节点(Replica)。

(1)群组(Group):邻近的工业边缘服务器与工业云平台共同组成一个群组,群组内维护一个账本。

(2)主节点:主节点负责将身份信息交易打包成区块和区块的共识。每轮共识过程中每个群组中拥有一个主节点。

(3)副本节点:副本节点负责区块的共识和账本的背书,每个群组中有多个副本节点。

(4)机构(Agency):根据工业边缘服务器提供的不同服务类型,可将工业边缘服务器划分为多个机构,也可以所有工业边缘服务器属于同一机构。本文所指一个联盟链网络属于一个机构,且工业云服务器属于一个特定的机构,与其他联盟链的机构分别组成群组关系。

(5)分布式存储系统:在工业边缘服务器间搭建的分布式存储系统,用于账本外存储节点的详细身份信息。

(6)工业边缘网关(IEG,Industrial Edge Gateway):负责工业现场设备的工业通信协议和以太网之间的协议转换等。

(7)边缘控制器(EC,Edge Controller):工业边缘服务器负责I/O控制、工控数据上报等。

现场设备层主要是大量的工业现场设备(IFD,Industrial Field Device),它通过边缘网关接入边缘层,执行工业生产任务、定期汇报数据等。

5 基于联盟链的边缘计算节点身份认证机制

基于联盟链的边缘计算节点身份认证机制运行在工业边缘服务器中,主要有工业边缘服务器进行数据采集和处理、工业边缘服务器对节点风险评估和工业边缘计算节点进行身份认证三大过程。其中工业边缘计算节点进行身份认证包括系统初始化、边缘计算节点身份注册、边缘计算节点身份认证、边缘计算节点身份更新等过程,具体流程如下:

步骤一:工业边缘服务器进行数据采集和处理。在进行身份认证之前,工业边缘服务器会将与其通信的边缘计算节点的行为特征数据进行统计分析,并将行为特征数据进行标准化处理存储至分布式存储系统中。

步骤二:工业边缘服务器对节点风险评估。工业边缘服务器利用步骤一中的数据集对节点风险评估模型进行训练。训练过后采用SGD分类器模型将节点分为低风险、中风险和高风险。

步骤三:工业边缘计算节点进行身份认证。本文中身份认证机制主要有以下步骤:

(1)系统初始化:工业边缘服务器在工业边缘计算节点安装联盟链客户端,并采用ECC算法获得唯一的会话密钥对,并向边缘控制器和工业边缘网关的节点下发唯一标识NodeID和公私密钥对;

(2)边缘计算节点身份注册:边缘控制器和工业边缘网关将身份注册请求发送至接入目标工业边缘服务器,工业边缘服务器作为共识节点调用身份注册智能合约将身份注册交易放入交易池,主节点从交易池中取出交易打包成区块并发起共识,最终生成包含身份注册交易的区块。预编译的身份注册的智能合约RegSC由部署在工业云服务器的联盟链控制台进行部署。部署完成后,工业边缘服务器会获得身份注册智能合约地址RegSCAddr;

(3)边缘计算节点身份认证:由联盟链控制台对身份认证智能合约AuthenSC进行部署。在身份认证过程中工业边缘服务器结合风险评估结果调用AuthenSC进行边缘计算节点之间的身份认证;

(4)边缘计算节点身份更新:联盟链控制台部署身份更新的智能合约UpdateSC。工业边缘服务器就可以调用UpdateSC并将新的身份信息交易发起共识,同时共识节点会将边缘计算节点在共识过程中的行为信息记录下来进行共识节点的信誉值评分,根据信誉值排名选取新的共识节点,完成边缘节点的身份更新。

6 性能测试与分析

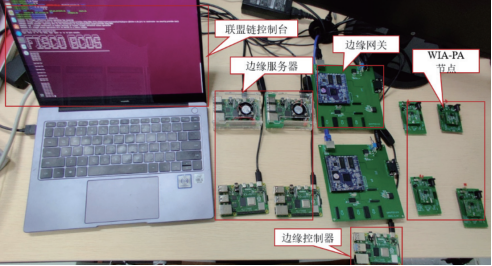

对本文提出的身份认证机制的开销进行测试和分析,主要包括身份认证机制的时间、共识确认时间,以及该身份认证机制在工业边缘网络中的适用性。测试条件为4个边缘服务器IES作为共识节点,其硬件设备为树莓派4B,联盟链控制台的硬件为Intel(R) Core(TM) i5 10210U CPU@1.60GHz,边缘计算节点的数量共计7个。该测试平台如图3所示。

图3 基于联盟链的边缘计算节点身份认证测试平台

(1)时间开销测试与分析

对本文提出的身份认证机制进行时间开销测试,测试结果如图4所示。场景1为普通边缘计算节点间相互身份认证过程,平均认证时间开销为720ms;场景2为共识边缘计算节点与普通边缘计算节点相互认证过程,平均认证时间开销为594ms。场景1的平均认证时间大于场景2的原因是智能合约需要读取更多的身份信息账本和分布式存储系统中的数据。在实际的工业场景中,随着边缘群组中共识节点的数量增加,身份认证的时间开销可能会进一步增加。

图4 身份认证时间测试

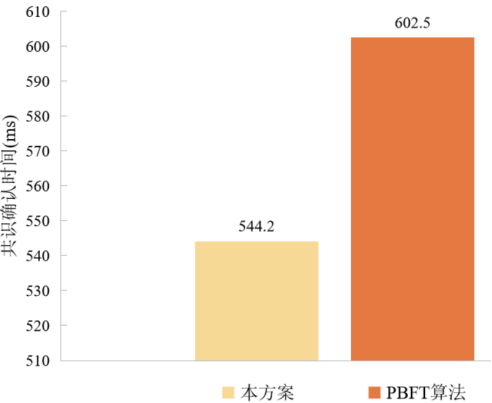

(2)共识确认时间测试与分析

本方案与PBFT算法[14]进行共识确认时间对比,搭建了有5个共识节点的工业边缘计算网络,共识时间测试结果如图5所示。由于本方案中有根据边缘计算节点信誉值的排名更换共识节点的过程,可以降低共识节点被挟持的可能且共识节点的数量并不是所有节点数量,因此本方案的共识确认时间相较于经典的PBFT有明显的减小,适用于对时间敏感的工业边缘计算网络。

图5共识确认时间对比结果

7 总结

边缘计算是实现工业网络智能化的重要基础设施,而保障边缘计算网络安全是其在工业场景中部署实施的前提,本文在此背景下研究了一种基于联盟链的工业边缘计算节点身份认证机制。该机制作为工业边缘计算安全体系的一部分,实现了对工业现场中边缘计算节点的风险评估和身份鉴别,并通过对边缘计算节点信誉值评估的方式选取高分节点作为共识节点参与共识,提高了身份认证安全性的同时降低了边缘节点存储和计算开销。

作者简介

余 涛(1996-),女,重庆垫江人,硕士研究生,现就读于重庆邮电大学自动化学院/工业互联网学院,主要从事工业网络安全、区块链方面的研究。

魏 旻(1982-),男,贵州贵阳人,教授,博导,现任重庆邮电大学自动化学院/工业互联网学院院长,主要从事工业互联网、智能制造、工业网络安全、区块链方面的研究。

华自信(2001-),女,四川达州人,硕士研究生,现就读于重庆邮电大学自动化学院/工业互联网学院,主要从事工业互联网安全、区块链方面的研究。

参考文献:

[1] Guangming C., Qiang H., Bo L., et al. Efficient Verification of Edge Data Integrity in Edge Computing Environment[J]. IEEE Transactions on Services Computing, 2022 : 3233 - 3244.

[2] Baghiani R., Guezouli L., Korichi A., et al. Scalable Mobile Computing: From Cloud Computing to Mobile Edge Computing[C]. Bandung, Indonesia: 2022 5th International Conference on Networking, Information Systems and Security: Envisage Intelligent Systems in 5g//6G-based Interconnected Digital Worlds (NISS), 2022 : 1 - 6.

[3] Zou J. L., He D. B., Zeadally S., et al. Integrated Blockchain and Cloud Computing Systems: A Systematic Survey, Solutions, and Challenges[J]. ACM Computing Surveys, 2021, 54 (8) : 1 - 36.

[4] Raeisi V. M., Dakkak O., Habbal A., et al. Resource Scheduling in Edge Computing: Architecture, Taxonomy, Open Issues and Future Research Directions[J]. IEEE Access, 2023 : 25329 - 25350.

[5] Uddin R., Kumar S. P. Chamola V. Denial of service attacks in edge computing layers: Taxonomy, vulnerabilities, threats and solutions[J]. Ad Hoc Networks, 2023, 152 : 103322.

[6] Singh J., Bello Y., Hussein A., et al. Hierarchical Security Paradigm for IoT Multiaccess Edge Computing[J]. IEEE Internet of Things Journal, 2021, 8 (7) : 5794 - 5805.

[7] Li Q., Long H., Xu, Z., et al. A threat recognition solution of edge data security in industrial internet[J]. World Wide Web, 2022, 25 (5) : 2109–2138.

[8] Xu X., Zeng Z., Yang S., et al. A Novel Blockchain Framework for Industrial IoT Edge Computing[J]. Sensors, 2020, 20 (7) : 2061 - 2077.

[9] 付晓东, 漆鑫鑫, 刘骊, 等. 基于权力指数的DPoS共谋攻击检测与预防[J]. 通信学报, 2022, 43 (12) : 123 - 133.

[10] Wang Z. A privacy-preserving and accountable authentication protocol for IoT end-devices with weaker identity[J]. Future Generation Computer Systems, 2018, 82 : 342 - 348.

[11] 代兴宇, 廖飞, 陈捷. 边缘计算安全防护体系研究[J]. 通信技术, 2020, 53 (1) : 201 - 209.

[12] Gupta R., Reebadiya D., Tanwar S., et al. When blockchain meets edge intelligence: trusted and security solutions for consumers[J]. IEEE Network, 2021, 35(5): 272 - 278.

[13] Karame O. G., Androulaki E., Roeschlin M., et al. Misbehavior in bitcoin: a study of double-spending and accountability[J]. ACM Transactions on Information and System Security, 2015, 18 (1) : 1 - 32.

[14] Ma Z., Meng J., Wang J., et al. Blockchain-based decentralized authentication modeling scheme in edge and IoT environment[J]. IEEE Internet of Things Journal, 2021, 8 (4) : 2016 - 2023.

摘自《自动化博览》2024年1月刊

资讯频道

资讯频道