★王相茗西安交通大学

★刘鹏飞西安热工院

★刘杨,刘烃西安交通大学

1 工业控制系统的架构

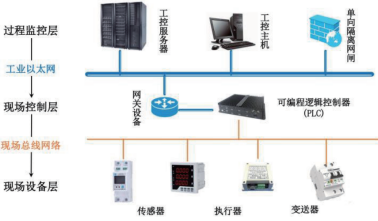

工业控制系统(Industrial Control System,ICS)是工业领域中以生产、制造和运行过程为中心的自动控制系统,涵盖了电力能源、石油化工、航空航天、水利交通等城市公用设施行业。在ICS的发展历程中,分布式控制、计算机网络、智能传感等先进科学技术的融入对ICS组成结构的演变起到了重要的推动作用。当前来看,ICS的层级结构可以简单划分为过程监控层、现场控制层和现场设备层,如图1所示。

图1 工业控制系统的层级结构划分

1.1 过程监控层

过程监控层主要由工程师站、操作员站及各类工控服务器等组成,以具备高宽带高速率的工业以太网为核心,负责将生产现场的实时数据进行整合、分析和处理,实现对工业生产过程的监测与控制。自21世纪以来,互联网技术不断深入ICS的各个应用领域,工业以太网基于以Ethernet/IP为主的通信协议支持海量数据高速、可靠的传输。

1.2 现场控制层

现场控制层作为ICS中监控站与现场设备的连接桥梁,其核心装置为现场控制器,如可编程逻辑控制器(Programmable Logic Controller,PLC),负责接收来自现场传感器的数据,并根据预设的组态程序和执行策略生成相应控制指令发送给现场执行器。

1.3 现场设备层

现场设备层包含生产现场的各类传感器、执行器、变送器等基础设施,通常采用现场总线网络来进行组建与实现。为了克服分布式控制系统中点对点布线复杂且高成本的缺点,现场设备层利用协议开放、互操作性强的现场总线网络在现场设备之间实现双向、串行、一对多的数字通信,极大降低了安装成本与维护费用。由于不同生产厂商所制定的总线协议间存在较大差异,因此不同应用领域中系统所使用的现场总线网络存在协议不兼容、标准不统一的实际问题。此外,在分布式控制系统的架构下,底层系统的现场总线网络大多相对封闭隔离,因此底层系统之间较难实现网络互联与数据共享。尽管如此,为了确保底层设备间高效、实时且稳定的数据通信,在基础设施计算资源和存储资源受限的底层系统中,现场总线仍然广泛应用于现如今的ICS中,并利用PLC或者协议转换类网关来实现工业以太网和现场总线网络中的数据与指令转换。

2 工业控制系统的物理入侵威胁

在ICS的发展历程中,信息网络技术对ICS结构和模式的转变起到了重要的推动作用,同时带来的固有漏洞和受攻击面也日益增加。尽管国际上制定了相关标准指南以提升ICS的信息安全保障能力,例如NISTSP800-82、IEC62443、NAMURNA115[2]等,但在全世界各地诸如电力能源系统等工控领域仍然发生过多起严重的信息安全事件。

2.1 工业控制系统所面临威胁的演变趋势

2010年伊朗核电站遭遇“震网”(Stuxnet)蠕虫病毒入侵[3]及2015年乌克兰电力系统遭遇“BlackEnergy”病毒入侵的典型案例引起了全世界网络黑客以及政治军事家的极大关注。过去十年的安全事件表明,信息安全的脆弱性使得ICS在面对网络入侵攻击时难以进行抵御和抗衡。为此,多数研究学者与业内人员都在网络入侵的攻击威胁上开展了大量信息安全防护的基础研究,尤其针对关乎数据采集与分析系统(Supervisory Control and Data Acquisition,SCADA),不少研究都提出了入侵检测系统(Intrusion Detection System,IDS)的部署方案以检测恶意攻击、提升ICS网络安全。由此,随着边界防火墙技术的不断完善与信息防护技术措施的不断加强,现如今在ICS中实施网络入侵攻击的成本越来越高。

当上层信息网络变得越来越安全可靠时,底层现场设备层就越可能成为恶意攻击者的首选目标。2017年,塔尔萨大学的研究团队入侵了美国中部的风力发电场[4],并成功获取了风力涡轮机发电叶片的控制权限。该团队在现场撬开了涡轮机底部的金属门锁,并在服务器机柜内的控制网络中接入了自制的树莓派微型电脑,事后他们通过窃听通信指令破解了风力发电场内所有涡轮发电机的地址信息,并通过设计攻击指令对各风力涡轮机的转速实现了任意控制。此次安全事件表明,即使在ICS的上层信息网络中加强了防护措施,也难以确保底层现场总线网络中基础设施的运行安全。

随着各类ICS向数字化与智能化方向的不断转型,在业务频繁交互的需求背景下,海量分布式的现场感知与执行终端被广泛接入现场总线网络。这些终端包括新型设备与遗留系统中的老旧设备,二者共存并相互连接,导致终端类型多样、功能各异。由此构成的现场总线网络呈现出以下特征:物理域空间边界分布广泛、无人值守、物理保护措施薄弱。此外,常见的现场总线协议(如Modbus、DNP3、CAN等)普遍缺乏加密与身份认证机制。对于日益复杂的分布式ICS系统而言,保护广泛分布的现场设备及其基础设施组件的物理安全面临巨大的挑战与防护成本,并且目前针对关键基础设施的安全防护研究仍较为有限。在这种情况下,攻击者可以更为轻易地对底层现场总线网络的物理边界防护进行破坏,利用直接接入非授权入侵设备的物理入侵手段获得底层系统封闭内网的访问权限来实现信息窃取与恶意攻击。

2.2 物理入侵的定义及起效流程

结合上述分析,物理入侵指通过物理抵近、社会工程等方式,绕过ICS现场总线网络的物理访问限制、横向隔离等安全保护机制,非授权接入入侵设备,造成基础设施终端被违规外联、非法访问和恶意控制的攻击行为。

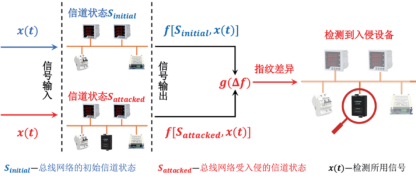

如图2所示,攻击者在非授权接入入侵设备后发起攻击的实施流程可以分为两个阶段:

图2 物理入侵的威胁模型

(1)静默监听:首先,入侵设备在网络中长期潜伏,窃听设备地址、寄存器数据、请求间隔和响应延迟等系统关键信息。在这个阶段,入侵设备不主动参与总线通信,不发出任何异常通信流量。

(2)消息注入:在收集到足够的通信数据后,攻击者可以推断系统的关键隐私信息,事后通过模仿正常终端地址信息及指令上传频率等的欺骗行为来发送虚假消息,最终实现对现场总线网络中量测数据、决策参数或控制指令篡改的攻击目的。

相比于传统普遍受到关注的网络入侵方式,突破物理防护的物理入侵方式同样会对ICS造成严重破坏,它能够以更低攻击成本的方式危及系统的稳定运行。例如,在电力系统中,攻击者可以通过物理入侵方式控制配电柜中的电力设备造成局部断电,或者篡改智能电表的电力量测数据和历史用电数据进行窃电,影响国家电网的安全、经济运行。

3 物理入侵的防御措施及挑战

IDS是应对ICS入侵攻击的主流防御手段。IDS以旁路监控的方式部署在ICS的各层网络,通过观察通信帧之间的异常延迟、流量的异常周期或信息熵的波动来检测在消息注入阶段(图2中阶段(2))由入侵设备发出的恶意流量[7]。然而,这类IDS主要依赖于对网络内异常通信流量的分析,在识别具备高度伪装特性的隐蔽型注入攻击时会存在较大的漏报机率,并且无法发现静默监听阶段(图2中阶段(1))中不主动参与通信的非授权静默入侵设备

为在阶段(1)尽早发现还未主动参与通信的静默入侵设备,现有物理防护措施主要依赖于视频监控对人员异常行为进行识别,存在因视频监控系统值守人员疏忽或脱岗导致设施机柜被入侵人员破坏并接入带病毒设备的风险。

为进一步提升网络对设备连接状态的监管能力,有研究者提出了基于网络信道状态指纹的入侵设备检测方法。如图3所示,入侵设备的非授权接入和替换行为均会对通信网络的拓扑结构产生影响,从而不可避免地导致网络负载发生变化。即使入侵设备处于长期静默潜伏状态,其接入或替换行为在网络负载或信道功率上的变化仍可以通过信道通信信号的物理特征加以观测。因此,此类研究主要挖掘通信信号中能够反映网络设备连接状态的物理特征,构建能够表明网络信道安全性的信道状态指纹,然后通过识别信道状态指纹上产生的变化来检测外部恶意设备的非授权接入及替换行为。此类方法不依赖于异常流量数据,可发现网络中仍处于潜伏阶段的静默入侵设备。根据信道状态指纹构建时所使用的信号或物理特征,现有研究中的信道状态指纹主要可分为方波信号指纹[8]、幅值特征指纹[9]和脉冲信号指纹[10]三类。

图3 利用信道状态指纹的异常来检测网络中的入侵设备

3.1 方波信号指纹

方波信号指纹的构建需要在总线网络的空闲时间内利用信号发生器来发送周期性方波。在固定的观测位置,由示波器充当的观测设备所接收到的观测信号仍然为方波信号,且观测信号在高电平和低电平电压幅值上均与源方波信号的电压幅值之间存在一定的比例关系,这一比例关系由网络中各个电子元件的阻抗集合决定。如果现场总线网络遭到了物理入侵攻击,那么攻击者必然要在网络中非授权地接入入侵设备,入侵设备的接入会影响网络的阻抗集合,进而改变整个方波信号电压幅值在网络中的传递过程。

基于方波信号指纹的检测流程可以总结为:首先,在网络初始状态(例如网络的初始部署阶段或经严格安全检查后阶段)下利用指定参数(包括幅值、频率、相位等)的平稳方波信号来生成包含信道安全状态信息的信道指纹。其次,在网络待测状态下,再次发送指定参数方波信号,利用在网络初始状态中相同观测位置所获得的观测信号与信道指纹进行时域对齐及差分,从而获得待测的差异信号。如果网络遭受物理入侵,那么差异信号将会是包含有入侵幅值的方波信号。如果网络未遭受入侵,那么差异信号将会是包含量测误差的白噪声信号。最后的检测判决则可以采用基于信号样本训练的支持向量机、神经网络等分类器。

3.2 幅值特征指纹

幅值特征指纹则只依赖于总线网络中正常通信信号的高电平幅值特征。根据现场总线物理层的电气规范,数字TTL电平信号会转换为幅值恒定的电压信号在传输线上传播,当信号处于高电平的稳定状态时,传输线可以视作恒定的直流阻抗与网络中各个设备的输入阻抗一同参与不同位置上稳态信号的电压幅值传递。由此可以看出,网络中传输线以及各个设备在阻抗分布上所呈现的固定关系能够反映在信号稳态情况下的高电平电压幅值中。

当现场总线网络处于初始状态时,观测设备被动地对任意授权终端的正常通信信号进行采样,然后仅提取其中的高电平采样点作为信道指纹。在网络待测状态下,再次采样所得的高电平采样点与信道指纹直接进行差分,获得差异信号。如果网络遭受物理入侵,那么差异信号将会是包含有入侵幅值的直流电压信号。如果网络未遭受入侵,那么差异信号将会是包含量测误差的白噪声信号。由于该差异信号不包含波形特征,直流电压特征分析简单,因此可基于假设检验原理,在恒虚警率约束的条件下构建基于动态阈值的轻量级检测模型来完成检测判决。

3.3 脉冲信号指纹

脉冲信号指纹的构建需要在总线网络的空闲时间内利用信号发生器来发送短时脉冲信号。由于脉冲信号的瞬态传播特性,其会在网络中设备的连接位置上因传输线阻抗的不连续而发生必然的反射,而每一个反射信号传输到固定观测位置的时间延迟包含了对应设备的位置信息。

当现场总线网络处于初始状态时,利用信号发生器向网络中发送指定参数(包括幅值、脉宽、上升沿时间等)的短时脉冲信号,在观测位置所接收到的观测信号可以反映网络当前状态下各个设备的阻抗特性与绝对位置,因此可以将此时的观测信号视为信道指纹。如果网络中出现了非授权的入侵设备,在入侵位置的连接点处会形成一个新的反射节点,那么在相同脉冲信号以及观测位置的前提下,观测信号中必然产生新的由入侵设备引起的反射信号,同时伴随着其他正常反射信号在幅值上的异常变化。因此可以使用观测信号中的这些异常特征来检测网络中入侵设备的存在,并进一步确定出入侵设备在现场总线网络中的空间位置。异常反射分量的提取可以依赖于基于特征序列的匹配算法,通过打分和罚分机制在两个序列中找到多个最长公共子序列,以此识别出不匹配或出现空匹配的异常序列位置,例如尼德曼-翁施匹配算法。

3.4 比较与挑战

本节从构建方式、资源需求和检测能力方面评估不同的信道状态指纹构建方法。评估概述如表1所示。

表1 不同信道状态指纹的比较评估

基于方波信号指纹的检测方法需要利用总线通信的空闲时间,不仅会对ICS正常的作业流程产生影响,所发送的方波检测信号还有可能会使其它授权终端错误地产生非预期动作。此外,检测需要在总线网络中串接部署专用的信号发生器,并且需要在特定观测位置部署数字示波器,整套检测装置需分离式部署且硬件成本较高。在实际工作环境中,设备长期工作运行时的硬件老化和磨损会导致其阻抗特性的变化,同时外界环境因素例如温度、湿度等变化也会影响物理信道的电气特性。基于方波信号指纹的检测模型的构建依赖于数据样本的训练,那么模型的更新意味着大量数据样本的重获取,过高的计算成本和时间开销使得其在实际工作环境下的可用性较差。

基于幅值特征指纹的检测方法则实现了以被动监听无打扰模式的物理入侵检测。由于其仅关注于正常通信指令的高电平幅值特征,因此检测设备的采样无需对通信信号的波形进行还原,较低采样频率的硬件需求可以使检测方法摆脱专用数字示波器的依赖,满足板卡级检测装置的硬件设计条件。此外,由于通信指令的高电平幅值特征与通信协议无关,因此检测方法在不同总线协议场景中应用时无需方法适配性调节,检测装置可实现即插即用。在外界环境因素的变化下,幅值特征指纹及基于动态阈值的检测模型由于其低计算成本均可实现轻量级快速更新。

从本质上来说,方波信号指纹和幅值特征指纹都是反映现场总线网络阻抗分布特性的稳态信道指纹,然而稳态信道指纹却不能给物理入侵攻击的定位提供帮助。在ICS中,受端子排布线环境和设计方案的约束,多数现场总线网络都采取楼宇内绕线组网的形式而拉长了实际的通信传输距离。为了解决复杂场景中入侵设备的定位需求,利用瞬态传播特性产生反射信号来反映设备位置信息的脉冲信号指纹被提出,从而更有利于运维人员及时检修系统、排查物理入侵威胁。然而,基于脉冲信号指纹的检测方法除了同样会干扰总线的正常通信外,纳秒级短时脉冲信号的采样依赖于极高硬件成本的专用示波器设备,再加上包含发送短时脉冲功能的信号发生器,整套检测装置的成本将会十分昂贵,而所应对的物理入侵威胁的攻击成本却十分低廉。

为实现对物理入侵的低成本被动定位,本文认为可以利用幅值特征指纹获取及处理流程简单、低成本的特性,分析入侵设备接入位置对不同位置授权终端的信号高电平幅值特征的不同影响,基于每个授权终端正常通信信号的高电平幅值特征构建信道状态组指纹,协同利用空间上不同位置信号源产生的信道状态指纹对入侵设备进行定位。

4 总结

本文结合近年来的安全案例,探讨了ICS所面临的威胁演变趋势,并在底层现场总线网络存在的安全隐患背景下,详细分析了以外接设备为侵入手段的物理入侵攻击所带来的威胁与挑战。通过对现有基于信道状态指纹的物理入侵检测方法的比较,本文总结了这些方法各自的优点和缺点,为研究人员快速评估这些方法的适用性提供了参考。

随着智能制造、智慧交通、智能物流等应用的推广,工业控制系统的物理边界将进一步扩展和模糊,物理入侵防御的需求将持续扩大,并对方法的经济性和稳定性提出了更高要求。因此,未来的研究与实践可以考虑以下几个问题:(1)进一步降低物理入侵检测及定位所需的硬件配置和计算资源要求,以适应大规模部署需求;(2)将评估扩展到多种现场总线协议的应用场景,并同时观察更长的时间窗口,深入分析检测方法在复杂场景下的鲁棒性;(3)找到合适的模型更新方法,能够动态适应因硬件老化或外界环境因素变化而带来的信道状态特征漂移。

作者简介

王相茗(1998-),男,河南焦作人,博士,现就读于西安交通大学网络空间安全学院,主要研究方向为工业控制系统信息安全和入侵检测。

刘鹏飞(1994-),男,内蒙古乌海人,工程师,博士,现就职于西安热工院,主要从事工业控制系统网络安全方面的相关工作。

刘 杨(1990-),男,江西抚州人,副教授,博士,现任教于西安交通大学网络空间安全学院,主要从事信息物理融合系统安全方面的研究。

刘 烃(1981-),男,湖南长沙人,教授,博士,现任教于西安交通大学网络空间安全学院,主要从事软件工程和信息物理融合系统安全方面的研究。

参考文献:

[1] Piggin R S H. Development of industrial cyber security standards: IEC 62443 for SCADA and Industrial Control System security[C]//IET conference on control and automation 2013: Uniting problems and solutions. IET, 2013: 1 - 6.

[2] Stouffer K, Falco J, Scarfone K. Guide to industrial control systems (ICS) security[J]. NIST special publication, 2011, 800 (82) : 16 - 16.

[3] Nourian A, Madnick S. A systems theoretic approach to the security threats in cyber physical systems applied to stuxnet[J]. IEEE Transactions on Dependable and Secure Computing, 2015, 15 (1) : 2 - 13.

[4] Staggs J, Ferlemann D, Shenoi S. Wind farm security: attack surface, targets, scenarios and mitigation[J]. International Journal of Critical Infrastructure Protection, 2017, 17: 3 - 14.

[5] 潘洁. 工业控制系统数据驱动的入侵检测研究[D]. 杭州: 浙江大学, 2023.

[6] 王振东, 徐振宇, 李大海, 等. 面向入侵检测的元图神经网络构建与分析[J]. 自动化学报, 2023, 49 (7) : 1530 - 1548.

[7] Xu C, Shen J, Du X. A method of few-shot network intrusion detection based on meta-learning framework[J]. IEEE Transactions on Information Forensics and Security, 2020, 15 : 3540 - 3552.

[8] Liu P, Liu Y, Wang X, et al. Channel-state-based fingerprinting against physical access attack in industrial field bus network[J]. IEEE Internet of Things Journal, 2021, 9 (12) : 9557 - 9573.

[9] Wang X, Liu Y, Jiao K, et al. Intrusion Device Detection in Fieldbus Networks based on Channel-State Group Fingerprint[J]. IEEE Transactions on Information Forensics and Security, 2024.

[10] Liu P, Liu Y, Wang X, et al. A reflection-based channel fingerprint to locate physically intrusive devices in ICS[J]. IEEE Transactions on Industrial Informatics, 2022, 19 (4) : 5495 - 5505.

摘自《自动化博览》2025年1月刊

资讯频道

资讯频道