★南京讯石数据科技有限公司牛毅

★国家电网信产集团北京中电飞华通信有限公司周游

摘要:本文分析了当前工控生产网络的安全现状和需求,指出了在工业制造、能源生产过程中,其生产现场的复杂性和特殊性对数据进行安全防护所面临的问题;通过对传统的安全认证技术进行分析,提出了与PKICA认证技术密码同源的无证书IPK标识公钥技术;通过两种技术对比,基于IPK技术对工控网纵向防御实现即插即用,在满足工控应用效能的基础上,对现有网络部署无须进行更改,无须增加IP,也无须对接入设备和系统实施改造,完全满足复杂的工业生产场景。通过IPK即插即用安全终端快速实现工控网络的纵向安全防御,保证生产数据的加密传输、业务指令的安全加固、源数据的安全可信;进一步的,用户方可以灵活便捷地自主生产、签发、管理密钥,安全不再依赖设备厂家,真正实现工业生产数据安全的自主可控。

关键词:即插即用;纵向防御;标识公钥;效能评估

1 引言

随着物联网技术在工业生产中的应用和推广,安全隐患问题也变得日益突出。近年来,国家相继出台了各类安全法律、法规和技术标准,工业生产基础设施安全已上升至国家安全战略的高度。工业生产的过程中会形成各种数据,几乎涵盖了工业生产、制造过程的所有核心资料,这些数据不仅是企业生产制造的核心数据,同时也是我国工业生产行业的关键数据。这些数据一旦被非法采集或截取,将会完全脱离企业用户的自身控制,给企业乃至国家埋下安全隐患。因此,必须保证工业制造、能源生产行业关键数据的安全,为数据建立安全防御。

目前,我国工业生产网络的安全防护大多是在网络边界及安全域出口设置防火墙、网闸等安全防护设备,可以基本实现对生产网络的横向防护,但对于接入生产网络的各类监控设备、业务系统来讲,工控网络的纵向防护严重缺失。工业生产数据通常通过工控系统实现监控采集,一方面,通过监控设备采集的数据大部分都是明文发送,另一方面,SCADA系统发送监控设备的指令和参数也缺少安全防护,一旦遭遇黑客攻击发生泄露,通过这些数据可以对企业的工业生产过程做出统计分析,甚至可以通过对监控系统数据的分析,对相关操作指令和参数进行修改,产生不可估量的严重后果。尤其对于我国能源生产安全来讲,数据泄露将可能造成不可估量的损失。

2 工控网络安全现状与需求

由于历史原因,工业生产用户的网络安全防护意识较弱,同时生产设备和系统中还会使用国外的产品或技术,本身就存在一定的安全隐患。另外,在已形成规模的工控生产网络中,对已经上线的工控设备或系统进行安全改造很难实现。所以,安全防护需要采用对现有应用不产生影响、部署灵活、简单快速、运维成本低的方式进行。

对于新建的工控网络应用,设备厂家提供的产品虽然都已经增加了安全功能,但产品应用的核心密钥大多都是由产品提供商完成设置,作为安全核心的密钥掌握在第三方手中,偏离了安全需要自主可控的核心,这也使得生产企业无法真正实现对自身数据的安全自主可控。

在工业制造、能源生产过程中,生产现场具有一定的复杂性和特殊性,要对生产数据实现安全防护还会面临如下问题:

(1)工业生产具有数据传输的实时性,且具有应用时延要求,安全的加入不能影响到现有应用效率,须实现安全运算的低时延、低功耗。

(2)工业生产环境复杂,安全改造尽量不对原有系统和网络进行改变,同时,不能造成后续过高的维护成本。须实现安全改造成本低且易维护。

(3)数据是企业的核心数字资产,数据安全的核心必须掌控在企业自己手中,企业不能依靠第三方,必须实现对数据安全的自主可控。

(4)工业生产现场应用与传统的互联网应用不同,密钥的安全非常重要,还须防止由于密钥中心被入侵或泄露导致整个安全防护体系失效带来的巨大风险。

要实现工业生产数据的安全防护,一方面不能依托国外的产品技术,必须采用我国自主的算法与产品技术。另一方面,还需要从根本上彻底摆脱传统的,由产品提供商提供核心密钥的方式改为:设备厂商只提供产品安全功能,而产品的核心密钥必须由企业自己生产、签发和管控。只有这样,才可以真正实现工业生产数据的安全、自主、可控。

3 工控网纵向安全防御技术实现

3.1 传统安全防御技术的不足

传统的安全防御技术体系一般都采用PKI证书方式,安全认证基于中心化实现。而面对工控生产的纵向防护要求与特征,在满足工控系统运行效率要求的条件下,PKI证书的中心化认证方式可能会存在不足,尤其在窄带通信、海量设备接入以及终端运算资源比较紧张的情况下,可能会导致认证效率低下、运算量大、中心密钥管理复杂,无法满足安全应用需求等问题。另外,从成本投入的角度,证书密钥中心的建设成本也比较高,不能很好地满足对工控网络的纵深安全防护要求。

另外,从实际的生产环境考虑,工控网络中接入了大量的终端设备,所有终端的密钥都部署于密钥中心,接入的设备越多,管理的复杂度也会越大,而且,所有密钥集中于中心,一旦出现泄露,将导致整个安全防护体系的崩塌。所以,中心认证方式对于工控生产网络来讲,存在一定的安全隐患与不足。一方面要避免中心化密钥存储带来的管理复杂度与安全风险,另一方面,由于终端部署于远程,需要保证终端密钥使用的一次一密,即使终端密钥被破解也只能是获取一次传输数据,对整个生产数据不会形成任何影响。只有这样,才可以更好地实现工控生产网络的纵深防御。

3.2 IPK标识公钥技术介绍

IPK(IdentityPublicKey)标识公钥技术是一种无证书公钥密码体制,可实现海量密钥的管理,与传统的证书体系相比,IPK具有低功耗、高效率、点对点认证的特性,是一种轻量级密钥实现技术或密钥管理协议。

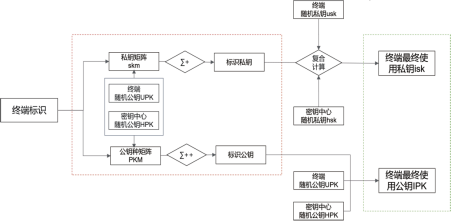

3.2.1 终端标识密钥生成

针对接入工控网络的终端,IPK可基于终端标识实现密钥的快速生产管理。如图1所示,终端最终使用私钥生成流程大致为:使用终端标识本地生成终端随机公钥UPK,并与密钥中心随机公钥HPK一起通过密钥中心私钥矩阵计算生成标识私钥,并签发终端;终端通过终端随机私钥usk、密钥中心随机私钥hsk以及标识私钥进行三方复合运算,生成终端最终使用私钥isk。终端最终使用公钥生成流程大致为:使用终端标识本地生成终端随机公钥UPK,并与密钥中心随机公钥HPK,通过密钥中心的公钥种矩阵计算生成标识公钥,并签发终端,该标识公钥与终端随机公钥UPK、密钥中心随机公钥HPK共同计算生成终端最终使用公钥。终端标识密钥生成过程如图1所示。

图1 终端标识密钥生成过程

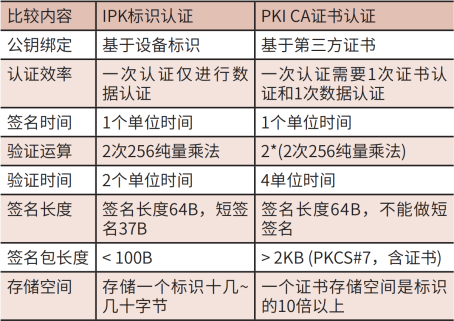

3.2.2 IPK技术与PKICA技术对比

与传统的PKICA认证相比,IPK认证效率更高、运算时间短、签名包长度更短,同时,IPK实现了点对点安全认证,密钥管理简单高效,相比PKI技术,IPK更加适合实现术对工控生产网络实现纵深防御,效率更高,且几乎不会对工控应用造成任何影响,完全满足工控生产的安防效能要求。

IPK标识认证与PKICA证书认证的比较如表1所示。

表1 IPK与PKI技术性能比较

3.2.3 IPK实现工控网纵向防御的特点

通过终端标识密钥生成过程可以看出:IPK标识密钥的生成全部在终端本地生成,不需要依赖第三方,可实现点对点快速认证。同时,终端最终使用密钥是由三方参与生成,密钥中心只是参与因子,终端密钥更安全。可见,针对工控网络纵向安全防护,采用IPK无证书公钥密码技术具有更明显的优势:

(1)IPK认证无须证书,而是使用终端设备的标识直接作为公钥来实现对设备的身份授权和认证,运算低功耗、高效率,满足工控网络5G超高带宽、超可靠低时延以及超大规模连接的特性,满足工控设备窄带通信与边缘计算的要求,完全符合工控网络纵向安全防护的安全要求。

(2)IPK可实现海量密钥的签发管理,满足工控网络所有接入设备、系统、应用的密钥签发和安全应用,还可通过IPK的技术特性,满足工控网络的安全隔离和互联要求。

(3)IPK密钥中心签发密钥给终端后将不再参与安全应用,终端对密钥进行二次复核生成最终使用密钥,密钥中心无法获知,且无法推算出终端的最终使用密钥,密钥签发与使用更安全,杜绝中心被攻击或密钥泄露造成安全防御整体崩溃的重大安全事故。

(4)IPK与传统的PKICA技术具有相同的密码基础与协议,全部基于国密SM2算法实现安全应用,IPK与PKI可轻松实现技术互通,可满足工控网络云端与感知端安全体系相互融合的需求。

4 即插即用工控网纵向安全防御

4.1 工控网纵向应用的安全风险

传统的工控纵向网络一般包括了三部分:远程采集端、监控中心、信息中心。远程采集端的数据发送至工控SCADA系统,经SCADA实时监控,形成最终的生产数据,一般通过生产内网发送至信息中心数据库进行存储。在生产数据被远程采集、传输、存储的整个执行路径中,主要存在以下安全风险:

(1)远程终端接入设备的身份合法问题;

(2)远程终端上线发送数据的安全传输问题;

(3)远程终端发送源数据的安全可信问题;

(4)SCADA下行指令及核心参数的安全可靠问题。

4.2 即插即用工控网络纵向安全防御护架构

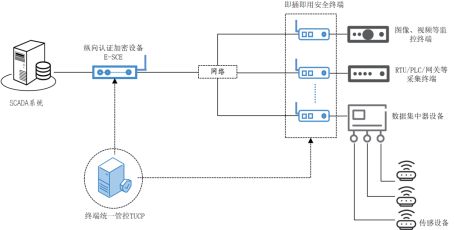

即插即用工控网纵向安全防御的整体架构示意如图2所示。

图2 即插即用工控网纵向安全防御实现框架

即插即用工控网纵向安全防御实现基于IPK标识公钥密码技术。在远程采集端的终端传感设备上串联了SEU(即插即用安全终端),SEU可以通过RJ45或RS485接口与已有的终端传感设备(图像、视频监控;RTU、PLC、网关;数据集中器;传感设备等)实现链接,设备绑定无须增加新的IP。在监控中心SCADA系统前端连接纵向认证加密设备E-SCE(边缘安全网关),生产数据上传及监控指令、关键参数的下发时,数据经过SEU、E-SCE即可实现数据加密、指令加固以及数据源可信。

加入原系统的SEU、E-SCE不会影响原有应用,不会增加原有系统的IP管理,通过TUCP(即:终端鉴权及统一安全管理)对所有设备进行白名单管理,同时实现设备密钥的在线签发和管理,保证接入终端的鉴权及相互间的认证。整个系统的数据安全实现简单、快捷,且后续维护成本低,完全满足工业生产的应用场景和应用时效要求。

5 总结

工控生产网络的纵向安全防御是工业生产数据安全的核心。随着我国《数据安全法》的实施,对于关系到我国经济与工业发展的生产数据安全防护更为重要。工业生产网络的安全防护不仅仅是传统的横向防御,更需要加强工控网络安全的纵深防御。

本文提供了一种全国产化的IPK标识公钥技术,基于国密算法,在满足工控应用的安全效能评估、不改变原有工控应用网络部署、不增加IP、不改造原有设备和系统的条件下,加入即插即用安全终端,快速建立工控网络的纵向安全防护,同时实现了用户自主生产签发密钥,让用户牢牢把控安全核心,真正实现生产数据安全的自主可控。

作者介绍:

牛毅 (1973-),男,山西太原人,高级工程师,学士,现就职于南京讯石数据科技有限公司,长期从事轻量级密钥技术的研究与应用,主要研究方向为工控网络安全、网域安全隔离与互通、卫星通信安全、物联网安全、终端设备安全。

周游 (1978-),男,北京人,高级工程师,学士,现就职于国家电网信产集团北京中电飞华通信有限公司,主要研究方向为电力通信技术、信息通信安全等相关技术研究。

摘自《自动化博览》2022年10月刊

资讯频道

资讯频道