★青岛液化天然气有限责任公司吴斌,杨春慧,刘培峰,孙大巍,乔其永

★施耐德电气(中国)有限公司裴渊斗

1 项目背景

随着中国绿色低碳能源战略的持续推进,发展清洁低碳能源将成为优化能源结构的重要途径,未来较长一段时间天然气将在中国能源发展中扮演重要角色。通过加大政策支持力度,力争到2030年天然气在一次能源消费结构中的占比达到15%左右。未来天然气需求增量主要来自城镇燃气、天然气发电、工业燃料和交通运输四大领域。

青岛LNG接收站为中石化首个LNG工程,包括码头、储罐、工艺处理、气化外输、槽车装车、轻烃回收以及辅助设施。该项目一期工程2014年11月投入运行,每年可向山东半岛乃至华北地区输送清洁能源500万吨/年,二期扩建至700万吨/年,三期工程预计新建一座靠泊26.6万立方米LNG船舶的专用泊位,一座27万立方米的LNG储罐及配套附属设施,新增LNG年接卸能力400万吨,投运后每年可向山东半岛乃至华北地区输送清洁能源1100万吨。

该项目控制系统选用施耐德电气Foxboro DCS分布式控制系统、Triconex安全仪表系统以及SimSci操作员仿真培训系统。青岛LNG接收站控制系统自2014年10月一期投运后,一直稳定运行,从未停机大修,保障了国家能源稳定供应。

一期项目建设时,青岛LNG接收站控制系统已经配置了思科防火墙和杀毒软件用于信息安全防护。但随着信息化建设以及外部信息安全威胁的加剧,这些简单基础的防护手段已经不能够满足现阶段工业信息安全防护的需求,也无法满足国家和相关主管部门的要求,尤其是在2019年定级为等保三级系统后,发现距等保2.0三级的要求差距很大。

2 信息安全建设

2.1 定期开展工业信息安全风险评估

自《网络安全法》颁布并实施以来,各部委及主管部门陆续发布了诸多工业信息安全相关的法律法规,极大地提高了企业对工业信息安全的重视程度和安全意识。

青岛LNG接收站通过对工业控制系统定期开展工业信息安全风险评估,对系统的关键业务、关键资产进行梳理,及时发现工业控制系统的关键风险点,以及与合规要求的差距,并以信息安全风险评估的结果,作为信息安全建设的思路并设定改进目标。如2018年经过风险评估,发现当时主要的安全风险在于工业控制系统的网络边界、内部IT信息系统,尤其是海关计量、环保监管以及天然气管网的外部通讯均有可能引入信息安全威胁,同时工业控制系统的工业主机也易受病毒感染和恶意代码攻击,因此立项一期安全整改,在2019年开展技改工作加强网络边界和工业主机安全防护能力的工作,实现工业控制系统的基础安全;2019年末等保2.0系列国家标准正式生效后,按照等保2.0基本要求的国家标准进行评估,通过差距分析发现在安全检测和业务连续性方面存在比较大的差距,因此立项在2021年进行二期技改,提升信息安全检测能力和业务连续性以实现扩展安全。

2.2 基础安全,强化基于边界和主机的信息安全防护能力

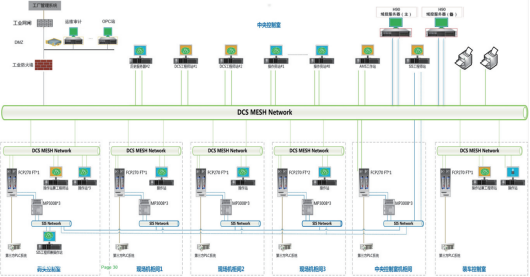

边界和主机是工业控制系统信息安全的两个关键防护点,也是等保1.0时代防护的重点,因此2019年的安全整改项目以边界防护升级到DMZ和工业主机加固来实现工业控制系统的基础安全。系统架构图如图1所示。

图1 一期基础安全防护架构图

· 基于DMZ边界防护

DMZ(Demilitarized Zone),即非军事区,其目的是把网络划分为内部网络、外部网络和中间的缓冲网络DMZ,通过DMZ将可信任的内部工控网络和不可信任的外部IT网络缓冲,阻止内网和外网直接通信,在保证内部网络安全的同时,保持内部外部网络正常的业务通讯。

DMZ的构建选择工业隔离网闸以及工业防火墙分别作为DMZ的北端和南端,分别由IT部门和仪表部门进行管理和维护。DMZ中部署OPC服务器,用于工业控制系统和外部IT系统的数据交换,IT系统不与工业控制系统直接通讯,仅通过工业网闸同OPC服务器进行通信;同样工业控制系统也不与IT系统进行通信,仅通过工业防火墙为OPC服务器提供实时数据(OPC DA)和历史数据(OPC A&E和OPC HAD)。通过这种方式,即便外部攻击攻破了北端的网闸,受影响的也只是OPC服务器,而真正的关键业务和关键资产仍处于工业防火墙的保护下。通过DMZ的部署,可以在保持现有业务双向通信的基础上,进行有效的信息安全防护。

· 主机安全加固

由于液化天然气接收站工业控制系统的高可靠性、高可用性以及安全连续运营的要求,考虑到白名单技术与现有工控软件的兼容性风险,工控主机的安全加固没有选择应用程序白名单的技术路线,而是选用传统的方式进行:

(1)部署冗余的域控服务器,使用域控服务器对所有工控主机进行身份鉴别、访问控制和行为审计,部署统一的安全策略;

(2)重新安装所有的工控主机的操作系统,确保系统纯净,并加入到域控的安全管理中;不安装不必要的组件和软件,关闭不必要的服务,减少攻击面;

(3)每台工业主机安装工业防病毒套件,其中包括杀毒软件、基于主机的入侵防护软件,外设(USB/光驱)管理软件等,对主机进行加强防护;

(4)在备用域控中安装病毒服务器,对所有工业主机中的防病毒套件进行统一的防护策略管理,并提供统一的病毒库升级;

(5)在备用域控中安装补丁服务器,对所有工业主机提供统一的补丁升级。

2.3 扩展安全,提升安全检测和应对能力

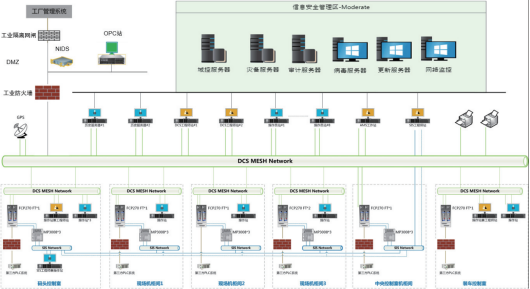

在实现基础安全防护的情况下,在二期安全整改工作中,通过网络监控和安全日志审计提升安全检测能力,通过在线灾备系统,提高系统的业务连续性。同时,构建工业控制系统安全专网,分离业务数据和安全管理数据,并为搭建安全管理中心提供基础。系统架构图如图2所示。

图2 二期扩展安全防护架构

· 安全日志审计

在工业控制系统中部署安全日志审计系统,可以采集工控系统中所有工控主机、网络设备、网络安全设备以及工控软件的安全相关的日志,并统一归档在安全日志审计服务器中保存一年以上,并能提供关联查询分析等功能,以供日常查询发现异常状况进行安全预警,或安全事件发生后进行安全事件的追溯和调查取证。

· 灾难备份和恢复系统

由于保障能源稳定可靠供应的要求,液化天然气接收站必须保障高可用性、高业务连续性,一旦遭到工业信息安全攻击或工业勒索导致停机,需尽一切可能尽快恢复正常生产运营。

在所有工控主机中部署在线备份软件,可以在工控系统正常运营的同时,在后台进行实时的在线备份,备份文件通过安全专网统一归档到中央归档服务器中。一旦遭受攻击或勒索,可以通过安全专网进行系统与数据恢复,尽快回滚到之前的安全状态,并恢复正常生产运营。

· 安全专网

通过在工业控制系统中搭建第二网络安全专网,来实现业务数据和安全管理相关数据的分离,从而避免安全相关的软硬件部署和安全管理工作带来对工控系统网络实时性和确定性的影响,同时为安全管理中心的构建提供先决条件。

· 网络监控

部署网络监控软件,对工业控制系统中的网络设备、网络流量、网络性能和负荷进行实时监控,可以及时发现网络异常状况,并将相关日志发送到安全日志审计服务器中。

2.4 信息安全防护能力的进一步提升空间

通过两期的安全整改,极大地增强了青岛液化天然气接收站的信息安全防护能力,同时也高分通过了等保2.0测评。但通过进一步安全评估,发现仍有很大的提升空间,下一步计划通过部署入侵检测以及流量审计进一步提升安全检测能力;通过引入多因素认证,进一步加强工控系统关键操作过程的身份鉴别和访问控制;通过部署异地灾备,对工控系统的系统和重要数据提供进一步的防护;部署安全管理中心,对工控系统的信息安全进行统一的管理、运维和审计。

3 思考和总结

在新基建和工业互联网的大背景下,信息安全已经不再是可选项,而是重要的基础支撑技术之一。工业信息安全不仅可以保障OT系统安全、高效的生产运营,也可以保障工业企业人员、资产和环境的安全,保障企业的工业互联网建设并支持企业可持续发展。

通过几年来对控制系统信息安全建设和防护的实践,我们有以下思考:

(1)为了保障能源稳定可靠供应,液化天然气接收站控制系统需要常年不停机连续运行,应在保障系统可靠性、可用性、连续性、耐久性和鲁棒性的基础和前提下考虑信息安全的建设;

(2)工控系统信息安全的建设应有针对性,应优先针对关键的运营过程、关键的资产和需要应对的最大的风险点,因此前期的评估就非常重要,通过评估可以找出建设重点并做合理规划。同时,由于信息安全威胁变化很快,因此需要定期的信息安全风险评估;

(3)工业控制系统信息安全防护的运营与建设同样重要,补丁和病毒库的更新、安全软硬件的适当配置以及运维和安全日志、态势的监控是控制系统能够在全生命周期内保持一定的安全水平和成熟的关键,而控制系统的运维人员在这方面还有知识和经验上的欠缺,需要尽快加强;

(4)工业控制系统信息安全不仅仅需要技术方面的工作,还需要在管理流程上制定相应的政策和流程,需要“两手抓,两手都要硬”,需要在国家和国际标准的指导下,在企业的政策、流程和技术上进行投入,需要建设纵深防御的信息安全的防护体系,在全生命周期范围内对资产和生产运营进行信息安全防护。

作者简介:

吴 斌(1979-),男,河南濮阳人,高级工程师,硕士,现就职于青岛液化天然气有限责任公司,研究方向为计算机。

杨春慧(1972-),女,山东淄博人,高级工程师,学士,现就职于青岛液化天然气有限责任公司,研究方向为自控仪表。

刘培峰(1990-),男,山东济南人,高级工程师,硕士,现就职于青岛液化天然气有限责任公司,研究方向为油气储运。

孙大巍(1982-),女,辽宁沈阳人,高级工程师,学士,现就职于青岛液化天然气有限责任公司,研究方向为自控仪表。

乔其永(1970-),男,山东淄博人,技师,学士,现就职于青岛液化天然气有限责任公司,研究方向为自控仪表。

裴渊斗(1979-),男,山西太原人,硕士,现就职于施耐德电气(中国)有限公司,研究方向为工业信息安全、工业自动化。

参考文献:

[1] GB/T 22239-2019. 信息安全技术 网络安全等级保护基本要求[S].

[2] GB/T 40218-2021. 工业通信网络 网络和系统安全工业自动化和控制系统信息安全技术[S].

[3] GB/T 35673-2017. 工业通信网络 网络和系统安全 系统安全要求和安全等级[S].

[4] IEC/TR 62443-2-3. Security for Industry Automation and Control System – Patch Management for IACS environment[S].

摘自《自动化博览》2023年6月刊

资讯频道

资讯频道